- ■この記事でわかること

- ●IPSの基本的な役割と必要性

- ●ファイアウォール、WAFとの機能や守備範囲の違い

- ●不正アクセスを検知・防御する仕組み(シグネチャ型・アノマリ型)

- ●自社に適したIPS製品を選定するための比較ポイント

セキュリティ対策の全体像を理解し、自社に必要な対策を検討するためにぜひお役立てください。

IPSとは

IPSは「Intrusion Prevention System」の略で、日本語では不正侵入防止システムと呼ばれます。その名のとおり、外部からの不正アクセスや異常な通信を検知・ブロックするシステムです。

また、IPSと似たセキュリティシステムにIDSがあります。IDSは「Intrusion Detection System」の略で、日本語では不正侵入検知システムと呼ばれます。IPSが不正侵入を検知し防御するのに対し、IDSは検知と管理者への通知のみを行います。

IPSの必要性

従来のセキュリティ対策の代表格であるファイアウォールは、主に送信元・宛先のIPアドレスやポート番号といった情報をもとに、許可された通信のみを通す役割を担います。これは「建物の入口で行う入館証のチェック」に例えられます。

しかし、近年のサイバー攻撃は巧妙化しており、許可された通信になりすまして侵入を試みるケースが増えています。例えば、Webサイトの閲覧で使われる通信(HTTP/HTTPS)を悪用して、OSやソフトウェアの脆弱性を突く攻撃です。このような攻撃は、ファイアウォールだけでは防ぐことが困難です。

そこでIPSは、ファイアウォールを通過した通信の中身までを監視し、不正な振る舞いを検知・防御します。いわば「建物内を巡回し、不審な行動をする人物を見つけ出す警備員」のような役割を果たし、より強固なセキュリティ体制を構築するために不可欠な存在となっています。

IPSとはどのような製品なのか、より具体的に知るためには資料請求の活用がおすすめです。以下のボタンから一括資料請求が可能なため、ぜひご利用ください。

ファイアウォールとは

ファイアウォールとは、あらかじめ設定した条件にもとづいて通信の可否を制御するシステムです。不正と思われる通信を検知した後、速やかに管理者に通知します。LANとWAN(広域通信網)、あるいはLAN同士のつなぎ目に専用のハードウェアを設置して利用します。

ファイアウォールの導入によって、インターネットを介した社内ネットワークへの悪意ある侵入を阻止できます。社内ネットワークと外部ネットワークの間に設置する防火壁のような存在といえるでしょう。

ファイアウォールは防御方法によって、以下の3種類に大別されます。それぞれの特徴を解説します。

- ■パケットフィルタリング型

- データのパケット情報を参照し、あらかじめ定めた条件にもとづいて通信の可否を決めるタイプです。ソフトウェアやIPアドレスごとに、通過させるかどうかを判断します。

- ■サーキットレベルゲートウェイ型

- パケットフィルタリング型に、ポート制御などより細かい設定機能が付加されたタイプです。パケット通信へのアクセス制限に加え、ポート指定により特定のアプリケーションからの通信を制御できます。

- ■アプリケーションゲートウェイ型

- アプリケーションごとにセキュリティを設定するタイプです。通信の詳細を確認することで、なりすましを見破ります。

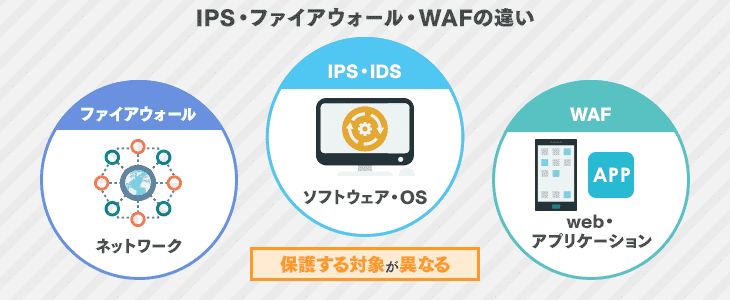

IPSとファイアウォール・WAFの違いとは

IPS・ファイアウォールと混同されがちなWebセキュリティ製品に、WAFがあります。「Web Application Firewall」の略で、Webアプリケーションの保護に特化したファイアウォールです。

これら3つは不正な通信を遮断する点では同じですが、以下のように保護する対象が異なります。

- ■保護対象

- ●WAF:Webアプリケーション

- ●IPS・IDS:ソフトウェア・OS

- ●ファイアウォール:ネットワーク

厳密には、WAFの保護対象にソフトウェアやOSが入ることもあるため、上記の区分はあくまでも便宜的なものです。しかし、どれか1つですべてを保護することはできません。それぞれ得意とする保護対象と、対処可能なサイバー攻撃が異なります。

そのため、さまざまなセキュリティシステムを組み合わせた多層防御の実現が重要です。システム内に複数の防御層を設置することで、多様化するサイバー攻撃の脅威から企業の情報資産を守ります。

「まずは自社に必要なIDS・IPSの方向性を整理したい」という方へ

ITトレンドで過去に不正侵入検知・防御システム(IDS・IPS)の資料請求を行った方のお悩みや要望から作成した簡単な質問に答えるだけで、最適なシステムを案内します。

無料で今すぐ利用できますので、下のリンクから診断を開始してください。

▶不正侵入検知・防御システム(IDS・IPS) おすすめ比較・無料診断

IDS・IPSの仕組みや違い、導入時の注意点を体系的に理解したい方は、以下の記事も参考になります。

ITトレンドで人気のIDS・IPS製品を交えながら、選び方の考え方を解説しています。

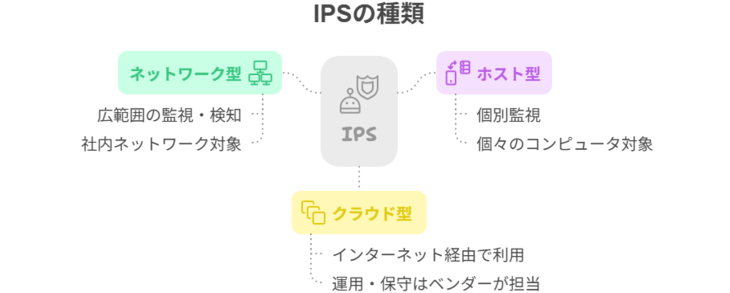

IPSの種類と監視方法

IPSは監視方法によって、以下の3種類に大別されます。いずれも一長一短があるため、導入目的にあわせて適切な方法を選択しましょう。

- ■ネットワーク型

- ネットワーク上にIPSを設置してパケットを監視するタイプです。NIPS(Network-based IPS)とも呼ばれます。社内ネットワークを対象とするため、広範囲での監視・検知が可能です。

- ■ホスト型

- サーバなどのコンピュータにIPSをインストールし、そのコンピュータ自体を監視するタイプです。HIPS(Host-based IPS)とも呼ばれます。ネットワーク型と比べて監視範囲は狭いものの、個々のコンピュータを詳細に監視できます。

- ■クラウド型

- インターネット経由でIPSを利用するタイプです。ネットワークの構築や設定が不要で、運用や保守もベンダーに一任できます。監視対象はサービスによってさまざまです。

IPSの検知の仕組み(シグネチャ型とアノマリ型)

IPSが不正な通信を検知する方法には、主に「シグネチャ型」と「アノマリ型」の2種類があります。それぞれの仕組みと特徴を解説します。

シグネチャ型(ブラックリスト方式)

シグネチャ型は、既知の攻撃パターンを登録した定義ファイル(シグネチャ)と通信内容を照合し、一致した場合に不正と判断する方式です。過去に発見された攻撃手法をリスト化しておくため、「ブラックリスト方式」とも呼ばれます。

この方式は、攻撃パターンが明確なため誤検知が少ないというメリットがあります。しかし、シグネチャに登録されていない未知の攻撃や、新種の攻撃には対応できない点がデメリットです。そのため、シグネチャを常に最新の状態に保つことが重要になります。

アノマリ型(異常検知方式)

アノマリ型は、平常時の正常な通信状態を学習し、そのパターンから逸脱した通信を「異常」として検知する方式です。例えば、通信量が急に増えたり、普段使われないポートへのアクセスがあったりした場合に警告を発します。

この方式のメリットは、シグネチャにない未知の攻撃も検知できる可能性がある点です。一方で、正常な通信を異常と誤検知(フォールスポジティブ)してしまう可能性があり、導入後の細かなチューニングが必要になる場合があります。

IPS製品の選び方・比較ポイント

自社に適したIPS製品を選ぶためには、いくつかのポイントを比較検討する必要があります。

検知精度と誤検知(フォールスポジティブ)の対応

IPSの性能は、いかに正確に攻撃を検知し、かつ正常な通信を誤って遮断しないかにかかっています。シグネチャの更新頻度や、未知の攻撃への対応力(アノマリ検知の精度など)を確認しましょう。また、誤検知が発生した場合に、チューニングが容易かどうかも重要なポイントです。

導入形態(アプライアンス/クラウド/ソフトウェア)

前述した「ネットワーク型」「ホスト型」「クラウド型」のように、IPSにはさまざまな導入形態があります。物理的な機器を設置するアプライアンス型、クラウドサービスとして利用するクラウド型、サーバにインストールするソフトウェア型など、自社のシステム環境や運用体制に合った形態を選びましょう。

サポート体制

セキュリティ製品は、導入後の運用や万が一のトラブル発生時のサポートが不可欠です。24時間365日対応のサポート窓口があるか、日本語での問い合わせが可能か、専門のエンジニアによる支援を受けられるかなど、ベンダーのサポート体制は事前に確認しておくべき項目です。

まとめ

IPSはソフトウェアやOSへの不正侵入を防ぐシステムです。OS・ソフトウェアとネットワークを行き来する通信を監視し、不正な通信をブロックします。

一方ファイアウォールは、社内ネットワークを守る防火壁のような存在です。パケット情報などにもとづいて不正なアクセスを検知・ブロックします。WAFは、Webアプリケーションの保護に特化しています。これらのWebセキュリティ製品を適切に利用し、日々進化するサイバー攻撃から企業システムを守りましょう。

IPS製品の導入を検討したい企業は、以下から一括資料請求をご活用ください。複数企業にまとめて資料請求できるため、効率よく製品の比較・検討を行えます。